Este level parece que se le atragantó a muchos grupos. Aunque estuvimos unas cuantas horas dándole vueltas, una vez resuelto te das cuenta de que, lo que lo hacía complejo, realmente eran varios red-herring o falsas pistas. Si las seguías, estabas muerto. El level empieza con 3 ficheros: yellow, red, green. Aquí está el primer anzuelo: ¿para qué estos colores?… En fin, sacando strings, el que más llama la atención es red.

Juanan-2:2 juanan$ strings -n 12 red|more

Ktablered1000red1000^LCREATE TABLE red1000(redz blob)N

ytablered100red100

CREATE TABLE red100(reda varchar(10),redb varchar(10))H

utablered9red9

CREATE TABLE red9(reda varchar(10),redb varchar(10))H

utablered8red8

CREATE TABLE red8(reda varchar(10),redb varchar(10))H

utablered7red7

CREATE TABLE red7(reda varchar(10),redb varchar(10))H

utablered6red6

CREATE TABLE red6(reda varchar(10),redb varchar(10))H

utablered5red5

CREATE TABLE red5(reda varchar(10),redb varchar(10))H

utablered4red4

...

CREATE TABLE red1(reda varchar(10),redb varchar(10))

0000000 5473 6572 6d34 3352 000a

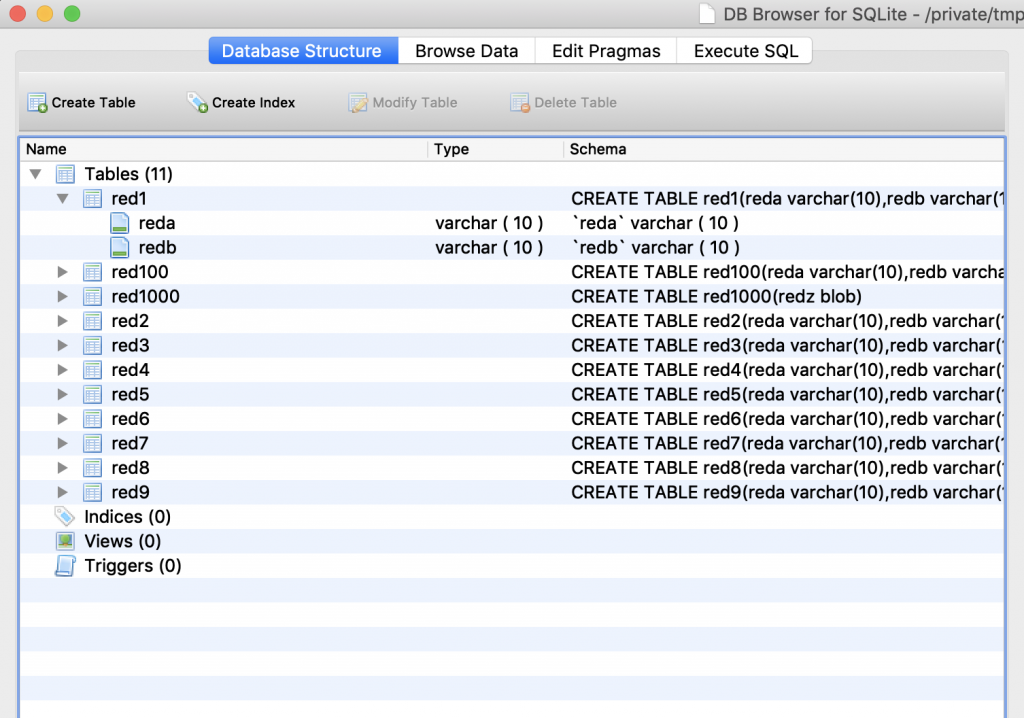

Vaya… una base de datos, probablemente SQLite. Y el campo redz de la tabla red1000 es de tipo blob. Estuvimos dándole vueltas y vueltas a esto. Conseguimos incluso importar la estructura de las tablas.

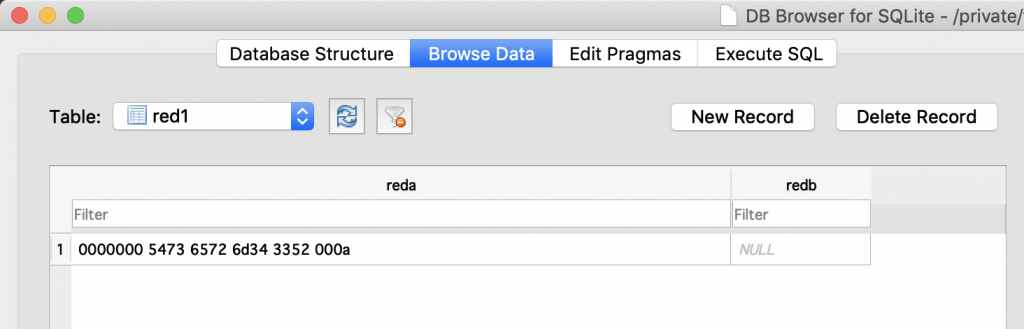

En la tabla red1, la columna reda tiene algo:

Pero eso ya salía en los strings, no hacía falta liarse la manta con SQLite… Mmmh, veamos qué significa:

misterio = [0x54,0x73,0x65,0x72,0x6d,0x34,0x33,0x52,0x00,0x0a]

import binascii

print("".join( chr(c) for c in misterio))

Tserm43R

¿Tserm43R? WTF? @ochoto comentó en el grupo que tal vez habría que darle la vuelta a cada par de valores (big endian?) porque los últimos bytes son un salto de línea + fin del string invertidos (0x00, 0x0a). Vamos allá (quitando el salto de línea):

misterio = [0x54,0x73,0x65,0x72,0x6d,0x34,0x33,0x52]

"".join([chr(a)+chr(b) for a,b in [i for i in zip(misterio[1::2], misterio[::2])]])

'sTre4mR3'

Tiene sentido, parece un trozo de string en h4x0r. Dejémoslo ahí y vayamos a por green. Este fue más fácil:

$ binwalk -e green

DECIMAL HEXADECIMAL DESCRIPTION

--------------------------------------------------------------------------------

27337196 0x1A121EC HPACK archive data

33554432 0x2000000 gzip compressed data, has original file name: "trololo", from Unix, last modified: 2019-07-15 23:29:50

$ ls -al _green.extracted/

total 8

drwxr-xr-x 3 juanan wheel 96 Jul 25 21:28 .

drwxrwxrwt@ 70 root wheel 2240 Jul 29 22:15 ..

-rw-r--r-- 1 juanan wheel 8 Jul 25 21:28 trololo

$ cat _green.extracted/trololo

ce1VEd!

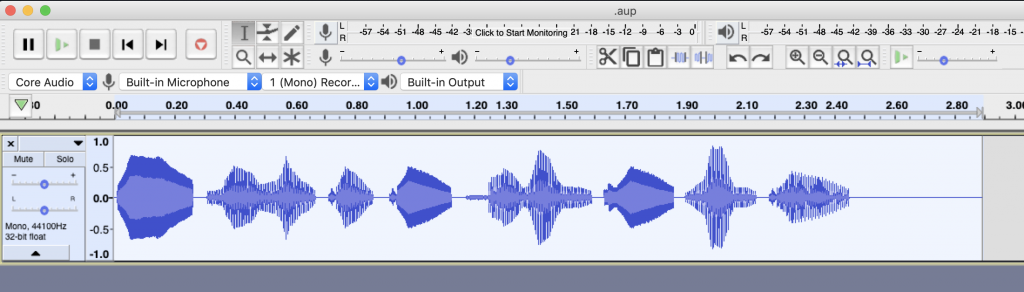

Vaya, si concatenamos red con green (mismo orden que el enunciado), obtenemos ‘sTre4mR3ce1VEd!’. Tiene muy buena pinta. Sólo nos queda un fichero, yellow. Es un fichero binario, sin ningún magic number ni strings asociados. Tras muchas vueltas, se nos ocurrió algo evidente (a que sí, @navarparty? XDDD), abrirlo con Audacity:

Bingo, se oye a alguien deletreando, en inglés y a mucha velocidad, la parte que nos falta del password. Ajustando la velocidad y teniendo en cuenta que las zonas más oscuras de la señal reflejan mayúsculas, obtenemos R0tT3nB1t.

Así que… R0tT3nB1tsTre4mR3ce1VEd!

Nota: este post no refleja la dificultad de la prueba. No fue «tan fácil» como parece 🙂 Estuvimos muuuuuuuuuucho tiempo analizando los 3 binarios hasta encontrar la secuencia de pasos y herramientas adecuadas.