Twitter-eko @segurtasuna kontuan idazten dut askotan. Edo hobeto esanda, erabiltzaile horri aipuak egiten dizkiot. Batzuetan, informazio teknikoa banatzeko erabiltzen dut: tresna berri bat sortu dela, CTF baten berri, exploit berri bat… Beste batzuetan, ordea, segurtasun informatikoko erasoen berri emateko erabiltzen dut kontua. Azken hauek dira gehien kezkatzen nautena, gure eguneroko bizitzan duten edo izan dezaketen eragina sekulakoa baita.

Eta gauza da, eraso horiek gero eta gehiago eta gero eta larriagoak direla. Azter dezagun horietako batzuk.

Azpiegituren kontrako erasoak

Orain dela aste batzuk, La9deAnon taldeko kideek Nafarroako ubidearen kontrol sisteman sartzea lortu zuten. Gaizki inplementatutako segurtasun politikaz baliatuz (edo okerrago, segurtasun politika sendo baten gabezia aprobetxatuz). Nork daki… agian defektuzko eta aldatu gabeko pasahitz baten bidez lortu zuten bertan sartzea. Tontakeri bat dirudi baina hori da azken finean Mirai botnetak erabili duen teknika erraza: Internet of Things (IoT) delako gailu-en sarean milloika bideo-zainketa kamarak (ikusteko -CCTV- eta grabatzeko -DVR-) kutsatu ditu defektuzko 60 inguruko erabiltzaile eta pasahitz bikoteak probatuz.

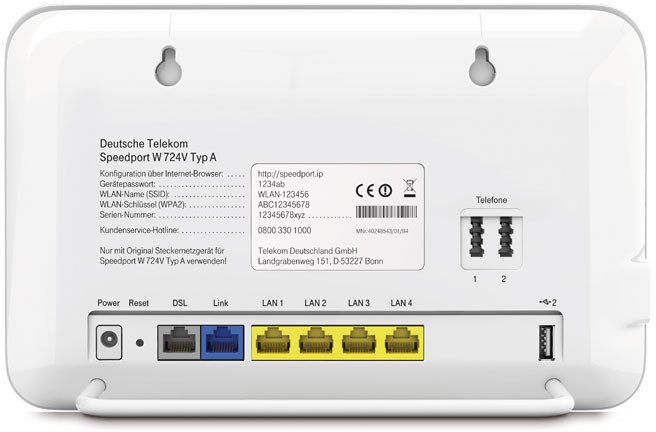

Deutsche Telekom-eko erabiltzaileen router-ak

CCTV eta DVR-en segurtasun arazoa ezaguna zen baina hara non eta router-ak ere Mirai botnet-aren biktimak bilakatu dira. Kasu honetan ez defekutzko pasahitzak dituztelako baizik eta Interneteko hornitzaileek router hauen urruneko konfigurazioa lortzeko erabiltzen duten protokoloaren segurtasun ahulezi bateaz baliatuz. Ez edozein router… batez ere Alemanian oso ezagunak diren Zyxel konpainiak sortutakoak (batez ere Deutsche Telekom honitzaileak erabiltzen dituen router-ak) . 900.000 router inguru kutsatu ditu jada soilik Alemanian baina dirudienez, kutsadura zabaltzen ari da Brasilen eta Erresuma Batuan.

DynDNS interneko DNS azpisistema

Arazo latza, larria eta sakona. Batez ere jakinda Mirai botnet-aren iturburu kodea orain dela gutxi ireki eta GitHub-en kaleratu zutela. Mirai botnet-ak Brian Krebs segurtasun informatikoan aditua den ikerlariaren webgunea botatzea lortu zuen (DDoS baten bidez, azken finean). 665gbps-eko traifikoko jario erraldoia sortu ondoren, Interneten inoiz ikusi ez den jarioa hain zuzen ere.

Horrelako ahalmena suntsitzailea duen jario batek OVH bezalako hornitzaileen kontra egin dezake. Eta irabazi. Edo soilik beraien babes-neurriak probatu. Hori da hain zuzen ere Bruce Schnneier adituak dioena, arerioaren ahalmenaren proba batzuk besterik ez direla. Jakin nahi baitute norainoko neurriak dituzten. Eta oraindik beldurra gorputzean ez bazaizu sartu, entzun hau: Mirai botnet-a alokatu daiteke. Bai, zuk-zeuk, edo beste edozeinek. Ez gara oso argiak izan behar asmatu ahal izateko zeinek eta zertarako erabili dezaketen botnet hau. Adibidez, DNS sistemaren parte den Dyn DNS enpresaren kontra egiteko. Enpresa horrek, halaber, hainbat enpresen DNS erregistroak kudeatzen ditu. DNS-a bertan behera uztea lortuz gero, erabiltzaileek ezingo dituzte enpresa webgune horiek atzitu (IP helbidea jakinez gero bai, baina orduan ez zara erabiltzaile arrunt bat izango 😉

Mirai-k DNS-ak erasotzeko erabiltzen dituen teknikak, aurreratuak dira. Ez dira etor-berri batzuk. Etorkizunean (hori da Mirai hitzaren esanahia, japonieraz) Mirai kode kaltegarriaren aldaerak sortuko dira eta erasotzen jarraituko dute, dudarik gabe.

San Francisco-ko trena (Muni-hack)

Demagun Mugi/Lurraldebus online sistema norbaitek hackeatzen duela. Demagun ransomware baten bidez, sistema kutsatu egiten duela. Eta erreskatea ordaindu arte (edo babes-kopiak berreskuratu arte) sistema bertan behera geratzen dela. Zer gertatuko litzateke? Ba, ziur asko, San Francisco tren sisteman ( San Francisco Municipal Transportation Agency, SFMTA edo Muni izenarekin ezagutzen dena) gertatu zena: txartelak saltzeko makinetan «You Hacked, ALL data encrypted» mezua agertuko zela. Eta 73.000$ ordaindu arte, erasotzaileek ez zutela sistema berreskuratzeko gakoa bidaliko esan zuten. Egun horretan dohain bidaiatu zuten tren erabiltzaile guztiek (babes-kopietatik sistema berreskuratu arte).

Demagun Mugi/Lurraldebus online sistema norbaitek hackeatzen duela. Demagun ransomware baten bidez, sistema kutsatu egiten duela. Eta erreskatea ordaindu arte (edo babes-kopiak berreskuratu arte) sistema bertan behera geratzen dela. Zer gertatuko litzateke? Ba, ziur asko, San Francisco tren sisteman ( San Francisco Municipal Transportation Agency, SFMTA edo Muni izenarekin ezagutzen dena) gertatu zena: txartelak saltzeko makinetan «You Hacked, ALL data encrypted» mezua agertuko zela. Eta 73.000$ ordaindu arte, erasotzaileek ez zutela sistema berreskuratzeko gakoa bidaliko esan zuten. Egun horretan dohain bidaiatu zuten tren erabiltzaile guztiek (babes-kopietatik sistema berreskuratu arte).

Nolakoak diren gauzak… SFMTA hackeatu zuena, halaber, hackeatua izan zen egun gutxitara. Eta bere mail mezuetan agertu diren aztarnak aztertu ondoren, dirutza lortu zuen erreskateen bidez, beste enpresa handi batzuk kutsatu ondoren. Negozioa.

Bizpahiru adibide dira gaur honera ekarri ditudanak. Ez dira lehenengoak… tamalez, ezta azkenengoak izango ere.